06 de Mayo de 2024

Truquitos de ciberseguridad

Yo te avisé como no ser pollo en la internet moderna

Truquitos de ciberseguridad

A lo largo de los últimos veinte años, la ciberseguridad se ha vuelto un tópico fundamental no solo en el ámbito organizacional sino también en el día a día de cualquier ciudadano de a pie. Ya no nos es extraño escuchar anécdotas de cómo le hackearon el Twitter (no se llama X, no jodamos) a Pepito o que a Fulanita le hicieron el cuento del tío v2.0 vía WhatsApp. Y claro, es que con tantos servicios y entidades moviendo su soporte a medios virtuales y la alta (e inevitable) exposición que tenemos a #laInternet, cada vez se torna más difícil identificar la estafa.

Hecha la trampa, hecho el remedio (?), y con ello este listado de consejos para la cyber higiene general. Un rejunte de buenas prácticas que nos van a llevar a transitar los espacios virtuales un poquito más segures.

No es mi caso, pero pasa.

Password Seguras

Más cantado que la Falta cuando vas 14 buenas, está claro que la creación de contraseñas robustas es un punto crítico para la seguridad virtual moderna. El tema con este ítem es que a medida que avanzamos como sociedad tenemos más y más aplicaciones que necesitan usuario y contraseña. Sin ir más lejos, la prepaga a la que estoy asociado ya está discontinuando las credenciales físicas en pos del uso de su aplicación que, lógicamente, necesita autenticación.

Entonces, ¿Cómo hacemos para crear passwords seguras? Y, más importante aún, ¿cómo nos arreglamos para recordarlas? Si bien hay varias consideraciones a tener en cuenta para inventar contraseñas, hay dos que considero imprescindibles: complejidad por tipo de caracteres y largo.

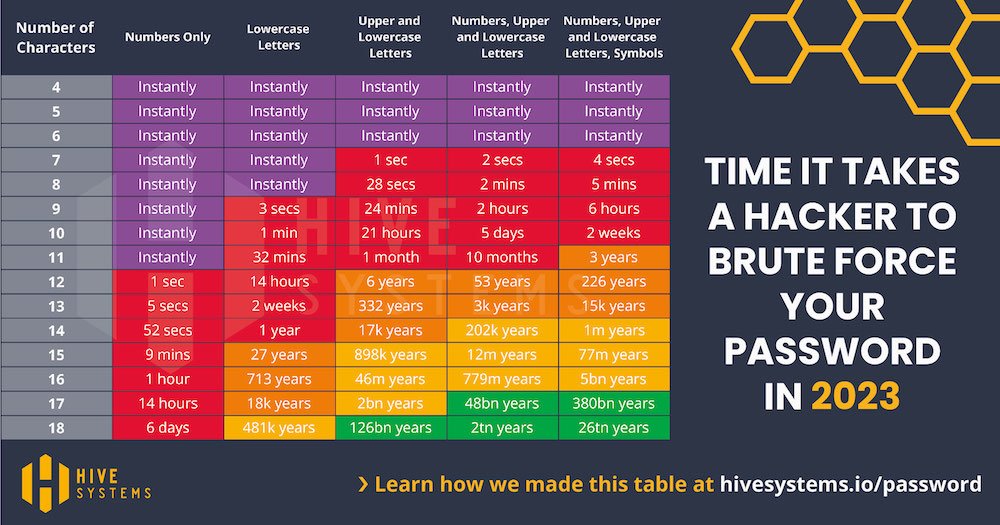

El hincapié en estos dos factores se explica fácil: buscamos protegernos de ataques de “fuerza bruta”: programitas que iteran sobre combinaciones de carácteres hasta dar con el resultado correcto. Ejemplo: un sitio que tiene configuradas passwords de 4 caracteres solo utilizando números va a ser vulnerado mucho más rápido que aquel que tenga longitudes de 16 carácteres exigiendo el uso de varios sets de símbolos.

Alguna vez un profesor mío de la UTN nos dió una fórmula que, lejos de ser infalible, te puede facilitar crear una password de cero: usar alguna cosa que nos guste, conjugarlo en una frase, reemplazar espacios por guiones bajos y algunas letras por números. Algo tipo Conan_est4_muerto. Según una tabla publicada por Hive Systems, romper esta password por fuerza bruta tomaría 380 billones de años.

Subo esta tabla porque la que involucra chatGPT es un poquitín desoladora y da para otra charla. Crédito a Hive Systems

Ahora, la fuerza bruta no es la única forma de hacerse con una contraseña. Es más, es mucho más probable que nuestra password se conozca en alguna filtración de un sitio que frecuentamos y ahí no hay complejidad que te salve. Por esto se recomiendo usar una clave diferente por cada sitio que usamos. Personalmente yo no soy tan extremo primero porque es una paja (hay softwares como Keepass que facilitan esta tarea) y segundo porque además de passwords complejas hay que tener…

Múltiples factores de autenticación (MFA)

Qué enganche metí, ¿nosierto? Y es que una password no es más que un factor de autenticación, específicamente algo que conozco. Cuando hablamos de múltiples factores de autenticación por lo general hablamos de un segundo componente además de la contraseña. Suele ser algo que poseemos: una huella digital, nuestra cara, o un token que cambia cada intervalos cortos de tiempo.

Este último factor es el que más se usa y por tanto, recomiendo que lo activen en todas las plataformas que tengan la opción. A la hora de configurarlo tenemos varias opciones para obtener ese código: puede llegarnos a un mail o teléfono de nuestra preferencia, o podemos agregarlo a aplicaciones que manejen estos códigos (como Google Authenticator, Okta, Microsoft Authenticator, etc), teniendo así una suerte de llavero que itera códigos para las diferentes cuentas que utilizamos.

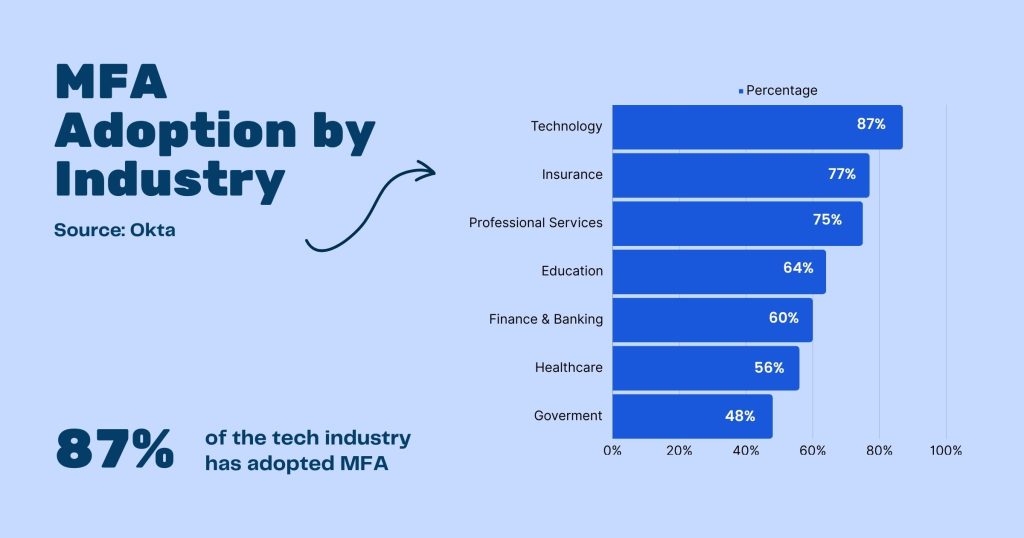

Gráfico de adopción de MFA en 2024, por industria. Queda mucho camino por recorrer. Crédito a Okta.

Con un segundo factor de autenticación aumentamos drásticamente la seguridad de nuestras cuentas, dado que un atacante que se haga de nuestras contraseñas ya sea por fuerza bruta o a raíz de una filtración va a tener solo una parte de la llave, teniendo que hacerse del segundo método para poder completar el proceso autenticación.

Activen MFA en todas las cuentas que puedan, les va a dar una tranquilidad extra incluso si utilizan la misma password para las 362 cuentas que tienen. Nunca falta la filtración de pippinospizza.com con una cuenta tuya que creaste allá por 2012 con la misma contraseña que tiene tu homebanking. Acá pueden chequear si sus cuentas de mail estuvieron involucradas en alguna filtración. Si es así, no paniqueen: lo más probable es que el servicio en su momento lo haya anunciado y ustedes cambiaron la contraseña, pero nunca está de más hacer un doble chequeo.

Actualizar software periódicamente

¿Cuántas veces le dimos “postergar” a una actualización de Windows? Seguro muchas. Esto está mal. Muchas de estas actualizaciones, tanto de sistemas operativos como de softwares varios, resuelven vulnerabilidades conocidas que pueden ser explotadas por atacantes para sacar algún tipo de provecho.

¿Qué es una vulnerabilidad? Una debilidad existente en un sistema que puede ser utilizada por un tercero para comprometer su seguridad. Es decir, una vulnerabilidad por sí misma no genera nada sin un atacante que activamente busque explotarla para su beneficio.

¿Cómo se descubre una vulnerabilidad? La mecánica es siempre la misma: Fulanito está investigando una aplicación y se topa con un fallo que puede devenir en una debilidad explotable en el sistema. Lo que varía en este proceso de descubrimiento es la forma de reportar la vulnerabilidad. Se puede escribir todo un artículo de publicación responsable de vulnerabilidades, pero a efectos de simplificar este artículo vamos a decir que el fallo es comunicado al fabricante del software vulnerado y este fabricante decide qué hacer con la información.

Odiémosla, sí. Pero no la ignoremos.

Puede bien comunicarlo junto con un parche que resuelve el problema (lo habitual) o ignorar el reporte por el motivo que sea, habilitando así a un “full disclosure” por parte de la persona que encontró la vulnerabilidad. Este último quizás es el peor escenario porque se informa de un problema que no tiene solución a la hora de su publicación, dejando expuestos miles de sistemas. De una forma u otra, el proveedor del programa vulnerado va a sacar un parche para atender la debilidad.

El tema con los parches es que,por lo general, requieren algún tipo de acción de parte del usuario y por eso es tan importante que cuando Windows (o cualquier otro sistema) te diga que tenés actualizaciones pendientes las apliques. De paso aprovechás y te levantás 10 minutos de la compu para prepararte un café o una infusión de tu preferencia.

Desconfiar como primer reflejo (el cuento del tío tech)

“El cuento del tío” es una práctica que data desde que tengo uso de razón (algune historiadore aquí podrá darme rigurosidad temporal): un engaño que apela a la sensibilidad y urgencia de la víctima para embaucar y quitarle así algo valioso (dinero, información sensible, autorizaciones, etc). Naturalmente el mundo virtual potenció este tipo de jugarretas y hoy las vemos por doquier en diferentes formas y sabores. Si a esto le sumamos las recientes filtraciones de datos a nivel local, uno no puede más que asumir que los cuentos del tío van a aumentar de sobremanera. Pero entonces, además de desesperar, ¿qué podemos hacer?

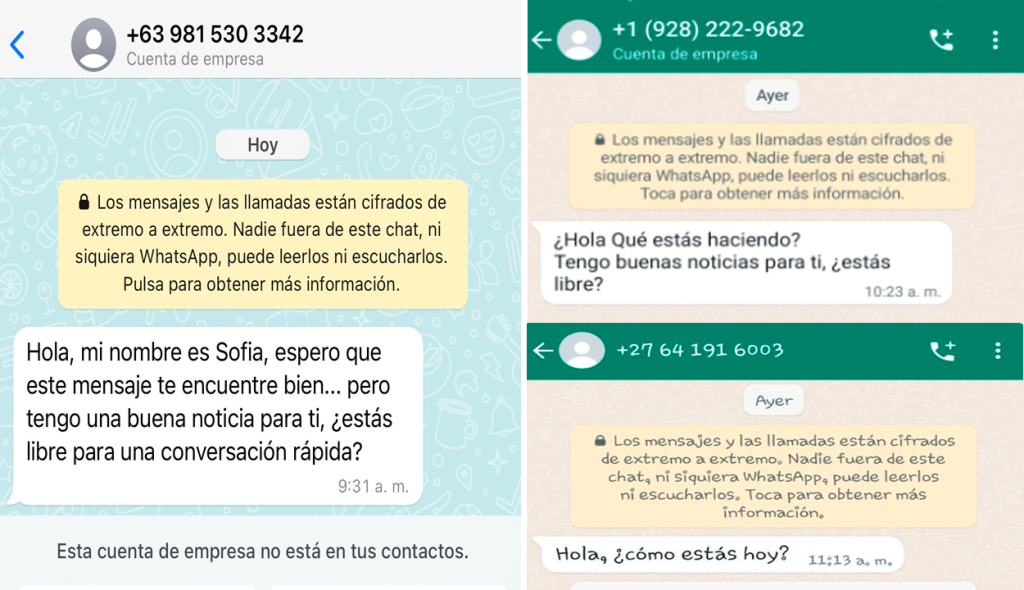

Este tipo de mensajes son cada vez más frecuentes. Bloquear y reportar. Crédito a Jujuy al Día.

La forma de defenderse de este tipo de ataques radica en primero y principal saber que existen, y en consecuencia, entender cómo están armados para detectarlos lo más rápido posible. El método de estafa puede ser un mail, un chat de whatsapp, una llamada telefónica o incluso una videoconferencia, como le pasó al ñato de Hong Kong.

Como regla de oro, todos estos casos van a apelar al sentido de urgencia de la víctima. “Urgente. Se necesita de tu intervención o se bloqueará la cuenta”, ¿quién no recibió uno de esos correos?. Incluso mientras redacto este artículo me llamaron de un teléfono particular diciendo que son del departamento antifraudes de Mercado Pago. El truco para ellos es que te apures. No lo hagas. Siempre hay tiempo, más aún con temas sensibles.

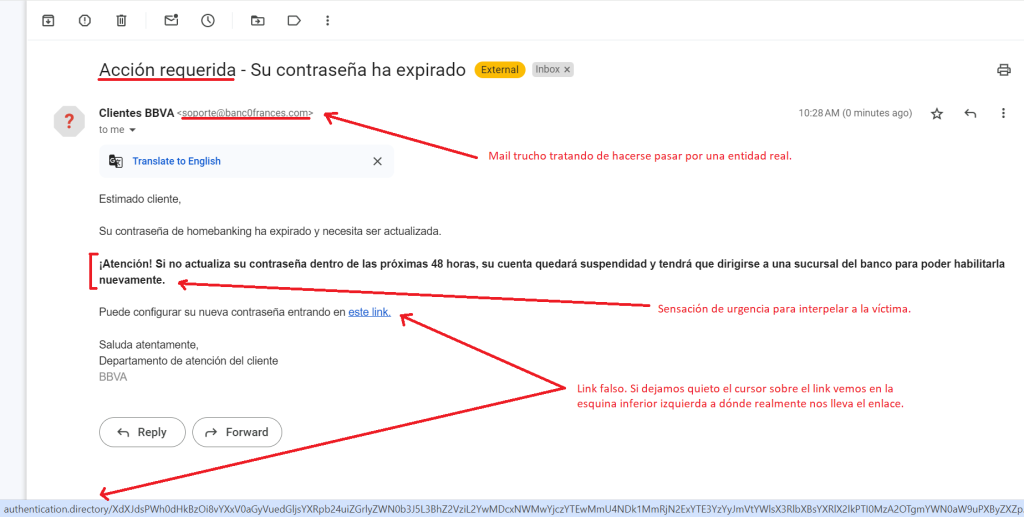

Si caemos en la desesperación, validar datos, clickear links truchos o proveer información sensible se vuelve mucho más factible. En el caso de una llamada telefónica, como la que conté, lo mejor es cortar y si tienen alguna duda, iniciar ustedes la consulta por medios de soporte validados del servicio en cuestión para verificar la veracidad del cuentito que les quisieron vender. En el caso de un mail es más fácil: siempre chequeamos la dirección de correo, suelen falsificar el dominio cambiando letras por números o directamente usando un dominio inexistente (ejemplo: support@micros0ft.com). Las faltas de ortografía son otro indicador de engaño. Nunca abrimos un adjunto de un mail desconocido. NUNCA. Si te piden que urgentemente pinches un link, no lo hagas. Antes pasale la flechita del mouse por arriba y fijate a dónde realmente te lleva (ver imagen).

Armé rapidito un mail falso. Ese link no parece muy confiable, ¿nosierto?

Una más, para el caso de las llamadas o chats, que puede sonarles muy boluda: establezcan una palabra segura con sus familiares y amigues (y acordarla en persona ¡no por Whatsapp! Seamos serios, Astérix). De esta forma si alguien los contacta haciéndose pasar por elles, tienen un método para identificarles rápidamente. De alguna forma estamos aplicando un factor de autenticación en la charla.

/artículo

Estoy seguro que muches de ustedes conocían varias de estas prácticas, pero también hay varies otres que no, por tanto siempre está bueno remarcarlas y dejarlas asentadas en un artículo al alcance de la mayoría. No estoy diciendo nada nuevo pero el hecho de que se sigan produciendo delitos informáticos en WhatsApp diciendo que son soporte de MercadoLibre con la foto de un osito cariñoso de perfil justificaba enumerar estos consejitos. Esto es como andar por la calle: prestás atención, sabés por dónde andar y no le regalás tu DNI a la primera persona que te pide la hora.